IP-Nummern sind 4 Zahlen von 0 bis 255, die jeweils durch einen Punktvoneinander getrennt sind und ihrerseits in Netze unterteilt sind. Nicht alle IPs sind öffentlich. Private Netze sind nicht im Internet adressierbar. Jeder Rechner im Internet hat eine eindeutige (zum Zeitpunkt einmalige) IP Nummer.Sowohl Clients (Kunde) als auch Server.

Wenn man sich ins Internet einwählt, bekommt man vom Provider eine IP zugewiesen. Eine dynamische vergebene IP-Adresse ist jeweils unterschiedlich und wird bei der Einwahl für die online-Sitzungzeit zugeordnet.

IP-Nummern sind die physikalischen Adressen im Internet. Jeder Domain-Name verweist auf eine IP-Nummer. Eine IP-Nummer wiederum zeigt auf Speicherplatz z.B. (Virtuelle Server oder Server) im Internet. Jede IP-Nummer darf nur einmal weltweit existieren . IP-Nummern sind in der Regel an den Provider gebunden werden vom Provider nur zur Verfügung gestellt.

Für den Einsatz in privaten IP-Netzen sind einige private IPs reserviert. Diese IP-Adressen dürfen im Internet nicht geroutet (bzw. benutzt) werden. Laut RFC 1918 sind folgende Adreßbereiche als private IP Bereiche reserviert:

- a) Class A 10.0.0.0

- b) Class B 172.16.0.0 - 172.31.0.0

- c) Class C 192.168.0.0 - 192.168.255.0

Somit werden freigehalten:

- 1 Class A Adresse

- 16 Class B Adressen

- 256 Class C Adressen

Alle grösseren Provider vergeben dynamische IPs. Eine dynamische vergebene IP-Adresse ist jeweils unterschiedlich und wird bei der Einwahl für die online-Sitzungzeit zugeordnet. Bei www.dyndns.org kann ein Namen beantragen werden, der nur während der online-Zeit fest ist und einen "Link" auf die dynamische IP durchführt. "Cloaking" ist eine Methode, die Suchmaschinen-Robots, die an der Herkunfts-IP erkennbar sind, auf Ersatzseiten umgeleitete, um den Rankingmechanismus zu manipulieren.

Ist dem Provider Uhrzeit, Datum und IP bekannt, so kann er die Verbindung und den User-Anschluß ausfindig machen und identifizieren, darf diese Daten jedoch oft nur auf Gerichtsbeschluss herausgeben.

Damit ein Rechner aus dem Netz erreichbar ist, muss auf dem entsprechenden Port ein Dienst (Service) laufen. Für einen Webserver für Webseiten muss z.B. ein Port 80-Service laufen, der http Anfragen verarbeiten kann.

Ein Port ( lat. porta, die Tür) ist ein "Eingangskanal" unter der der Dienst (Service, "Well Known Ports") angesprochen wird. Dies kann theoretisch eine beliebige Nummer sein, Wenn Client und Server die gleiche Nummer benutzen. Für alle Standard Dienste gibt hat man sich auf jeweils einen oder mehrere entsprechende Ports geeinigt.

Einen Port mit einer IP-Adresse bezeichnet man als Socket. Die Weiterleitung von Anfragen an Ports über ein Netzwerk wird Port Forwarding genannt.

Netzdienste verwenden zugeordnete Portnummern (siehe /etc/services bzw. %WINDIR%\system32\drivers\etc\services). LAN port und Ethernet sind z.B. gleich. Mit Systemprogrammen können Port und Datenströme visualisiert werden. Weblinks: de.wikipedia: Port (Protokoll)

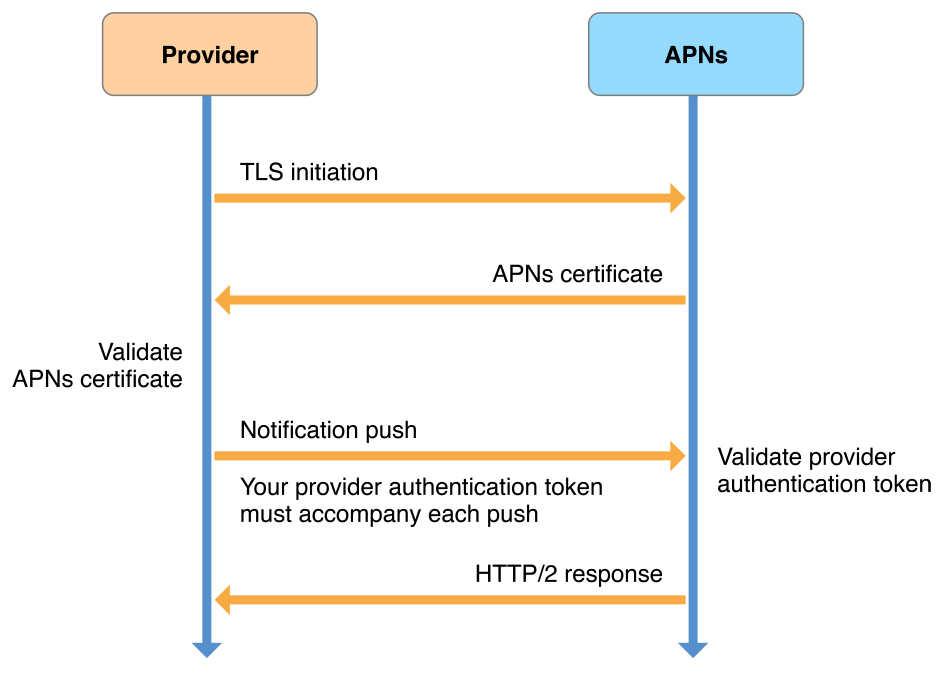

Push-Benachrichtigungsdienste

Push-Benachrichtigungsdienste benötigen für eine direkte und dauerhafte Verbindung zu den Dienst-Servern die Mac-/Client-Betriebssystem-Adressen. Bei einem WLAN-Netzwerk hinter der Firewall erfolgt die Verbindung über spezielle Ports. Auch beim Mobilfunknetz oder private APN ( = Access Point Name ) werden spezielle Ports benötigt. Diese Ports benötigen eine direkte Verbindung (nicht über einen Proxy) zu den APNs-Servern. Beispiele:

- TCP-Port 5223: für die Kommunikation mit dem APNs

- TCP-Port 2195: für die Übermittlung von Benachrichtigungen an den APNs

- TCP-Port 2196: für den APNs-Feedback-Dienst

- TCP-Port 443: für die Geräteaktivierung und das anschließende Zurückschalten (nur bei WLAN), wenn die Geräte über den Port 5223 keine Verbindung zum APNs herstellen können

Weblinks:

RFC Protocol Registries

( IANA ),

TCP- und UDP-Ports

( Apple ),

Remote-Notifications PG/APNS-Overview

( Apple ) mit Bildern wie z.B.

Bei einem Unix-Rechner ist der Datei /etc/services und bei Windows unter %WINDIR%\system32\drivers\etc\services.

Einen Port mit einer IP-Adresse bezeichnet man als Socket. Die Weiterleitung von Anfragen an Ports über ein Netzwerk wird Port Forwarding genannt. Eine Liste der PORT NUMBERS bei iana.org oder in Wikipedia (engl.). Hier ist eine umfangreiche Liste der Ports (incl. vielen Würmern, Trojanern und Backdoors): oder in Ports und Angriffe .

| Portnummer | Dienst | RFC | Beschreibung |

|---|---|---|---|

| 7 | TCP,UDP | Echo: Zurücksenden empfangener Daten | |

| 13 | TCP,UDP | RFC 867 | Übertragung von Datum und Uhrzeit |

| 20 | TCP,UDP | FTP-Data: Dateitransfer (Datentransfer vom Server zum Client) | |

| 21 | TCP,UDP | RFC 959 | FTP: Dateitransfer (Initiierung der Session und Senden der FTP-Steuerbefehle durch den Client) |

| 22 | TCP,UDP | SSH: Secure Shell (SSH Remote Login Protocol, nur vertrauenswürdigen Adressen erlauben) | |

| 23 | TCP,UDP | RFC 854, 855, 2217 | Telnet: Terminalemulation (TTS: Tiny Telnet Server; Kommandozeile ) |

| 25 | TCP,UDP | RFC 821, 2821 | SMTP: E-Mail-Versand (SMTP = Simple Mail Transfer , auch Port 465) |

| 43 | TCP,UDP | Nicname: Whois-Anfragen | |

| 53 | TCP,UDP | DNS Auflösung: von Domainnamen in IP-Adressen. DNS ist eine verteilte Datenbank, die den Namensraum im Internet verwaltet (Umsetzung von Namen in Adressen, forward lookup). | |

| 67 | UDP | BootPS (Bootstrap Protocol Server), DHCP-Anfrage: UDP-Port für den DHCP-Server | |

| 68 | UDP | TFTP (Trivial File Transfer), DHCP-Antwort: UDP-Port für den DHCP-Client | |

| 80 | TCP | RFC 791, 1945, 2616 | HTTP:

Webserver (World Wide Web) |

| 110 | TCP | POP3: Client-Zugriff für E-Mail-Server | |

| 119 | TCP | NNTP: Usenet (Newsgroups) | |

| 123 | UDP | NTP: Zeitsynchronisation zwischen Computern | |

| 143 | RFC 3501 | IMAP (Internet Message Access Protocol): Verwaltung von empfangenen E-Mails, Zugriff und Verwaltung von Mailboxen | |

| 443 | TCP,UDP | HTTPS: Verschlüsselte Webserver übertragung, meist mit SSL oder TLS -Verschlüsselung |

Es gibt zahlreiche Mängel in den Kenntnissen der Benutzer, des Grundlagenwissen, technische Schwachstellen Mängel bei den Software-Entwicklungen, kiminelle Energien und Gegenmaßnahmen.

- Wieso finden computerbasierte Angriffe statt und aus welcher Motivation heraus?

- Lassen sich die Angriffe bestimmten Interessengruppen zuordnen, und wie wirken sich bestimmte Motivationen auf ein Unternehmen oder ein Projekt aus?

- Was zeichnet das methodische Vorgehen eines solchen Angriffs aus?

- Welches sind die am weitesten verbreiteten Schwachstellen von Webanwendungen?

- Wie lassen sie sich von Angreifern ausnutzen?

- Wie können solche Schwachstellen während der Entwicklungsphase vermieden werden?

Finanzielle Transaktionen, die über Internet-Verbindungen abwickelt werden, sind ein bevorzugtes "Angriffsziel". Vertraulichen Informationen benötigen ein möglichst hoheres Maß an Sicherheit (finanziellen Transaktionen, Ausspähen von Bankgeschäften, Online-Einzukäufen und Überweisungen und dem Bezahlen von Rechnungen, usw.).

Worum handelt es sich dabei? Beim Phishing handelt es sich um Betrugsversuche, mit denen Benutzer dazu gebracht werden sollen, persönliche Informationen online weiterzugeben, beispielsweise Einzelheiten zu Bank- und Kreditkartenkonten. Diese illegal beschafften Informationen werden dann genutzt, um die Opfer zu betrügen und sich finanzielle Vorteile zu verschaffen (z. B. durch Öffnen neuer Konten unter dem Namen des Opfers oder Abräumen des Bankkontos des Opfers).

Wie funktioniert es?

In einer gefälschten E-Mail mit Internet-Links, die scheinbar von einem bekannten und renommierten Unternehmen stammt, wird der Empfänger zur Eingabe persönlicher Daten aufgefordert oder auf eine Webseite geführt. Empfänger, die sich von solchen E-Mails täuschen lassen, senden persönliche Daten zurück oder rufen eine Webseite auf, auf der sie vertrauliche Informationen eingeben.

Pharming ist eine seltene Form des Phishing-Betrugs, bei dem Betrüger keine E-Mails oder Instant Messaging-Nachrichten einsetzen. Cyberkriminelle leiten legitime Internet-Adressen auf betrügerische Webseiten um, mit dem Ziel, persönliche Daten zu stehlen. Die gestohlenen Informationen werden genutzt, um die Opfer zu betrügen und sich finanzielle Vorteile zu verschaffen (z. B. durch Öffnen neuer Konten unter dem Namen des Opfers oder Abräumen des Bankkontos des Opfers) sie gegen Gewinn auf dem Schwarzmarkt zu verkaufen

Crimeware bezeichnet eine breite Palette an bösartiger Software, die Spionageprogramme, Programme zum Aufzeichnen von Tastatureingaben oder zum Lesen von Bildschirmanzeigen und Trojanische Pferde umfasst und vorsätzlich für Cyberstraftaten eingesetzt wird, beispielsweise für Identitätsdiebstahl über das Internet.

Ohne Wissen des Benutzers werden seine Eingaben und Bildschirm-Informationen aufgezeichnet und über das Internet an einen Cyberkriminellen an einem anderen Ort weitergeleitet.

Einige Schlagworte sind:

Antivirus-Programm Automatische Updates Content-Filter Datensicherung Medienkompetenz Downloads Updates Patches Backup Unerwünschte Software Spyware Trojaner Virus Rootkit Wurm E-Mail-Adressen Spam Filter Dialer Filterung von E-Mails Junk-E-Mail Firewall Sicherheitseinstellungen Filterung von Webseiten Inhaltsratgeber Instant-Messaging Ungeeignete Inhalte Gewalt Sperrung von Webseiten Newsgroups Tauschbörsen Kennwort Zugangskennung WLAN Online-Banking Online-Shopping PIN/TAN VerbindungsNummer als Bild PC-Kauf Persönliche Daten Benutzerkonten Bewertungen Chat Verschlüsselung Personal-Firewall Phishing Popupblocker Werbefenster Sicherheitslücke Smartcards

Wer kann Vertraulichkeit, Integrität und Verfügbarkeit beeinflussen? Wen betrifft Vertraulichkeit, Integrität und Verfügbarkeit? Wer kann Vertraulichkeit, Integrität und Verfügbarkeit garantieren?

Automaten können das WWW scannen. Ein wenig schwieiger ist das Erkennen der E-Mail-Adresse, wenn auf einer Home-Page JavaScript eingesetzt wird, wie z.B.:

<a href="javascript:location='mai'+'lto:'+'bachmann'+ /* Kommentar */ '@' + 'mni.fh-giessen.de'"> E-Mail senden </a>

Hinweise de.wikipedia: Crawler und Suchmaschinenoptimierung (SEO) und PageRank Cloaking

Sabotage: Müll-Explosion von Bot-Netzen

Spionageziele sind: geheime Auskundschaftung von Servern, Geheimdienst-Informationen, Terrorbekämpfung, Industriespionage, Patenten, Keylogger, Kreditkarten-Nummern, E-Mail-Zugangsdaten, Geheimzahlen, Homebanking, MasterCard, Visa-zahlungen, eBay-Accounts, PayPal-Accounts, usw.